Server tugasnya adalah melayani client dengan menyediakan service yang dibutuhkan. Server menyediakan service dengan bermacam-macam kemampuan, baik untuk lokal maupun remote. Server listening pada suatu port dan menunggu incomming connection ke port. Koneksi bisa berupa lokal maupun remote.

Port sebenarnya suatu alamat pada stack jaringan kernel, sebagai cara dimana transport layer mengelola koneksi dan melakukan pertukaran data antar komputer. Port yang terbuka mempunyai resiko terkait dengan exploit. Perlu dikelola port mana yang perlu dibuka dan yang ditutup untuk mengurangi resiko terhadap exploit.

Ada beberapa utility yang bisa dipakai untuk melakukan diagnosa terhadap sistem service dan port kita. Utility ini melakukan scanning terhadap sistem untuk mencari port mana saja yang terbuka, ada juga sekaligus memberikan laporan kelemahan sistem jika port ini terbuka.

Port Scanner merupakan program yang didesain untuk menemukan layanan (service) apa saja yang dijalankan pada host jaringan. Untuk mendapatkan akses ke host, cracker harus mengetahui titik-titik kelemahan yang ada. Sebagai contoh, apabila cracker sudah mengetahui bahwa host menjalankan proses ftp server, ia dapat menggunakan kelemahan-kelemahan yang ada pada ftp server untuk mendapatkan akses. Dari bagian ini kita dapat mengambil kesimpulan bahwa layanan yang tidak benar-benar diperlukan sebaiknya dihilangkan untuk memperkecil resiko keamanan yang mungkin terjadi.

Type Scanning

>>>connect scan (-sT)

Jenis scan ini konek ke port sasaran dan menyelesaikan three-way handshake (SYN, SYN/ACK, dan ACK). Scan jenis ini mudah terdeteksi oleh sistem sasaran.

Jenis scan ini konek ke port sasaran dan menyelesaikan three-way handshake (SYN, SYN/ACK, dan ACK). Scan jenis ini mudah terdeteksi oleh sistem sasaran.

>>>TCP SYN scan (-sS)

Paling populer dan merupakan scan default nmap. SYN scan juga sukar terdeteksi, karena tidak menggunakan 3 way handshake secara lengkap, yang disebut sebagai teknik half open scanning. SYN scan juga efektif karena dapat membedakan 3 state port, yaitu open, filterd ataupun close. Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh TCP tidak sampai terbentuk. Sebaliknya, suatu paket SYN dikirimkan ke port sasaran. Bila SYN/ACK diterima dari port sasaran, kita dapat mengambil kesimpulan bahwa port itu berada dalam status LISTENING. Suatu RST/ACT akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan TCP connect penuh, dan tidak akan tercatat pada log sistem sasaran.

>>>TCP FIN scan (-sF)

Teknik ini mengirim suatu paket FIN ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis UNIX.

>>>TCP Xmas Tree scan (-sX)

Teknik ini mengirimkan suatu paket FIN, URG, dan PUSH ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan mengembalikan suatu RST untuk semua port yang tertutup.

Teknik ini mengirimkan suatu paket FIN, URG, dan PUSH ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan mengembalikan suatu RST untuk semua port yang tertutup.

>>>TCP Null scan (-sN)

Teknik ini membuat off semua flag. Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST untuk semua port yang tertutup.

>>>TCP ACK scan (-sA)

Teknik ini digunakan untuk memetakan set aturan firewall. Dapat membantu menentukan apakah firewall itu merupakan suatu simple packet filter yang membolehkan hanya koneksi-koneksi tertentu (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

>>>TCP Windows scan

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu (sebagai contoh, AIX dan FreeBSD) sehubungan dengan anomali dari ukuran windows TCP yang dilaporkan.

>>>TCP RPC scan

Teknik ini spesifik hanya pada system UNIX dan digunakan untuk mendeteksi dan mengidentifikasi port RPC (Remote Procedure Call) dan program serta normor versi yang berhubungan dengannya.

>>>UDP scan (-sU)

Teknik ini mengirimkan suatu paket UDP ke port sasaran. Bila port sasaran memberikan respon berupa pesan (ICMP port unreachable) artinya port ini tertutup. Sebaliknya bila tidak menerima pesan di atas, kita dapat menyimpulkan bahwa port itu terbuka. Karena UDP dikenal sebagai connectionless protocol, akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan system resource. Sebagai tambahan, UDP scanning merupakan proses yang amat lambat apabila anda mencoba men-scan suatu perangkat yang menjalankan packet filtering berbeban tinggi.

Teknik ini membuat off semua flag. Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST untuk semua port yang tertutup.

>>>TCP ACK scan (-sA)

Teknik ini digunakan untuk memetakan set aturan firewall. Dapat membantu menentukan apakah firewall itu merupakan suatu simple packet filter yang membolehkan hanya koneksi-koneksi tertentu (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

>>>TCP Windows scan

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu (sebagai contoh, AIX dan FreeBSD) sehubungan dengan anomali dari ukuran windows TCP yang dilaporkan.

>>>TCP RPC scan

Teknik ini spesifik hanya pada system UNIX dan digunakan untuk mendeteksi dan mengidentifikasi port RPC (Remote Procedure Call) dan program serta normor versi yang berhubungan dengannya.

>>>UDP scan (-sU)

Teknik ini mengirimkan suatu paket UDP ke port sasaran. Bila port sasaran memberikan respon berupa pesan (ICMP port unreachable) artinya port ini tertutup. Sebaliknya bila tidak menerima pesan di atas, kita dapat menyimpulkan bahwa port itu terbuka. Karena UDP dikenal sebagai connectionless protocol, akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan system resource. Sebagai tambahan, UDP scanning merupakan proses yang amat lambat apabila anda mencoba men-scan suatu perangkat yang menjalankan packet filtering berbeban tinggi.

Beberapa Tools dan cara scanning ke sistem

Netstat

Netstat merupakan utility yang powerfull untuk menngamati current state pada server, service apa yang listening untuk incomming connection, interface mana yang listening, siapa saja yang terhubung.

Nmap

Merupakan software scanner yang paling tua yang masih dipakai sampai sekarang. Nmap merupakan singkatan dari Network Mapper.

Nessus

Dalam mitos Yunani kuno, Nessus merupakan centaur (makhluk setengah kuda setengah manusia) yang ternama. Nessus terkenal karena ia merupakan penyebab kematian seorang demigod, Heracles atau di Romawi lebih di kenal dengan nama Hercules, Putra Jupiter (Romawi menyebutnya Zeus). Namun, Heracles jugalah yang menjadi penyebab kematian Nessus. Mari kita tinggalkan kisah pertempuran demigod dan centaur ini dan saksikan bersama pada tahun 2014 dalam "Hercules: the Tracian Wars" yang dibintangi oleh The Rock.

Dalam perkuliahan manajemen jaringan, Nessus merupakan suatu tools yang powerfull untuk melihat kelemahan port yang ada pada komputer kita dan komputer lain. Nessus akan memberikan report secara lengkap apa kelemahan komputer kita dan bagaimana cara mengatasinya.

Netstat

Netstat merupakan utility yang powerfull untuk menngamati current state pada server, service apa yang listening untuk incomming connection, interface mana yang listening, siapa saja yang terhubung.

Nmap

Merupakan software scanner yang paling tua yang masih dipakai sampai sekarang. Nmap merupakan singkatan dari Network Mapper.

Nessus

Dalam mitos Yunani kuno, Nessus merupakan centaur (makhluk setengah kuda setengah manusia) yang ternama. Nessus terkenal karena ia merupakan penyebab kematian seorang demigod, Heracles atau di Romawi lebih di kenal dengan nama Hercules, Putra Jupiter (Romawi menyebutnya Zeus). Namun, Heracles jugalah yang menjadi penyebab kematian Nessus. Mari kita tinggalkan kisah pertempuran demigod dan centaur ini dan saksikan bersama pada tahun 2014 dalam "Hercules: the Tracian Wars" yang dibintangi oleh The Rock.

Dalam perkuliahan manajemen jaringan, Nessus merupakan suatu tools yang powerfull untuk melihat kelemahan port yang ada pada komputer kita dan komputer lain. Nessus akan memberikan report secara lengkap apa kelemahan komputer kita dan bagaimana cara mengatasinya.

Sebelum melakukan Network Scanning dan Probing, terlebih dahulu harus ter-install ketiga tools di atas. Untuk cara installasi ketiga tools tersebut, buka halaman "Cara Install Wireshark, Nessus, dan Nmap pada Ubuntu 12.04 LTS" pada blog ini.

Setelah ketiga tools tersebut ter-install dengan baik, lakukan proses Scanning dan Probing.

1. Lakukan footprinting pada suatu alamat website. Penulis melakukan langkah ini pada website kampus penulis yang sangat hmmm ! www.pcr.ac.id

Berikut perintah dan informasi yang di dapat dari perintah yang penulis lakukan.

# nslookup www.pcr.ac.id

# whois www.pcr.ac.id

Pada scanning yang penulis lakukan, untuk perintah ini tidak ditemukan informasi apapun. Oleh karenanya, penulis lanjutkan perintah berikutnya.

# dig www.pcr.ac.id

2. Periksa status service yang aktif di local komputer anda. Lakukan perintah berikut :

# netstat -tpane, hasil dari perintah ini adalah menampilkan informasi seperti pada gambar berikut.

# netstat -tpane, hasil dari perintah ini adalah menampilkan informasi seperti pada gambar berikut.

#netstat -tupane, hasil dari perintah ini adalah menampilkan informasi seperti yang ada pada gambar di bawah ini.

#netstat -upane, hasil dari perintah ini adalah menampilkan informasi seperti yang ada pada gambar di bawah ini.

Dari ketiga gambar di atas, terlihat bahwa perintah-perintah tersebut adalah perintah untuk menampilkan protocol, alamat IP yang dituju beserta port-nya dan status dari koneksi yang sedang terjadi.

Pada perintah -tupane, yang di tampilkan adalah protocol tcp dan udp, sedangkan pada -tpane, yang ditampilkan adalah protocl tcp saja, dan -upane hanya udp saja.

Status koneksi Listen merupakan status yang menyataka bahwa port tersebut sedang menunggu koneksi. Jika koneksi telah terjadi, maka statusnya adalah Established.

3. Pastikan koneksi terhubung dengan baik antara komputer sumber dan komputer target. Untuk memastikan hal ini, dapat digunakan perintah ping ke komputer target. Selanjutnya lakukan perintah nmap seperti berikut ini. Penulis juga menampilkan output dari perintah ini.

#nmap –sT –v no_ip_target

Dari gambar di atas, terlihat bahwa IP komputer target adalah 172.16.30.27. Perintah ini digunakan untuk melihat port mana saja yang terbuka pada komputer target.

#nmap –sS –v no_ip_target

Dari gambar di atas juga terlihat bahwa perintah ini akan menampilkan informasi port mana saja yang terbuka pada komputer target.

#nmap –sF –v no_ip_target

Perintah di atas juga masih menampilkan informasi tentang port dan status port-nya.

#nmap –sX –v no_ip_target

#nmap –sA –v no_ip_target

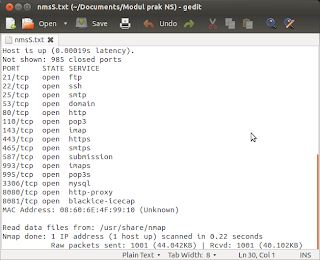

Pada gambar, terlihat hasil dari scanning dengan perintah ini, akan menampilkan informasi mengenai status host target, status port, dan mac address host target.

#nmap –sN –v no_ip_target

#nmap –O no_ip_target

Seperti yang telah disebutkan sebelumnya, perintah ini untuk mengetahui OS apa yang bekerja pada host target.

4. Lakukan scan jaringan menggunakan aplikasi Nessus. Berikut langkah-langkah untuk memulainya :

>Buka web browser, masuk ke halaman https://localhost:8834. Selanjutnya akan tampil halaman seperti gambar berikut.

>Setelah halaman Sign In Nessus muncul, lakukan login dengan username dan password yang telah di buat sebelumnya (pada saat installasi Nessus).

>Kemudian akan tampil halaman utama Nessus, klik menu scan queue.

>Pada menu Scan Queue, pilih + New Scan. Selanjutnya akan muncul halaman New Scan Template.

Pada Name, isikan nama yang anda inginkan. Penulis mengisi nama pemilik host yang akan dilakukan proses scanning.

Pada perintah -tupane, yang di tampilkan adalah protocol tcp dan udp, sedangkan pada -tpane, yang ditampilkan adalah protocl tcp saja, dan -upane hanya udp saja.

Status koneksi Listen merupakan status yang menyataka bahwa port tersebut sedang menunggu koneksi. Jika koneksi telah terjadi, maka statusnya adalah Established.

3. Pastikan koneksi terhubung dengan baik antara komputer sumber dan komputer target. Untuk memastikan hal ini, dapat digunakan perintah ping ke komputer target. Selanjutnya lakukan perintah nmap seperti berikut ini. Penulis juga menampilkan output dari perintah ini.

#nmap –sT –v no_ip_target

Dari gambar di atas, terlihat bahwa IP komputer target adalah 172.16.30.27. Perintah ini digunakan untuk melihat port mana saja yang terbuka pada komputer target.

#nmap –sS –v no_ip_target

Dari gambar di atas juga terlihat bahwa perintah ini akan menampilkan informasi port mana saja yang terbuka pada komputer target.

#nmap –sF –v no_ip_target

Perintah di atas juga masih menampilkan informasi tentang port dan status port-nya.

#nmap –sX –v no_ip_target

#nmap –sA –v no_ip_target

Pada gambar, terlihat hasil dari scanning dengan perintah ini, akan menampilkan informasi mengenai status host target, status port, dan mac address host target.

#nmap –sN –v no_ip_target

#nmap –sU –v no_ip_target

#nmap –O no_ip_target

Seperti yang telah disebutkan sebelumnya, perintah ini untuk mengetahui OS apa yang bekerja pada host target.

4. Lakukan scan jaringan menggunakan aplikasi Nessus. Berikut langkah-langkah untuk memulainya :

>Buka web browser, masuk ke halaman https://localhost:8834. Selanjutnya akan tampil halaman seperti gambar berikut.

>Setelah halaman Sign In Nessus muncul, lakukan login dengan username dan password yang telah di buat sebelumnya (pada saat installasi Nessus).

>Kemudian akan tampil halaman utama Nessus, klik menu scan queue.

>Pada menu Scan Queue, pilih + New Scan. Selanjutnya akan muncul halaman New Scan Template.

Pada Name, isikan nama yang anda inginkan. Penulis mengisi nama pemilik host yang akan dilakukan proses scanning.

Pada Type, pilih Run now

Pada Policy, pilih Internal Network Scan

Pada Scan Targets, isikan IP address dari host yang akan di scan. Sesuai namanya yang jama', maka dalam satu waktu scan, dapat dilakukan dengan target yang lebih dari satu. Cukup tambahkan saja IP address-nya.

Setelah semua hal di atas di isi, klik Run Scan.

>Tunggu sampai proses scanning selesai. Kemudian lihat result-nya.

>Klik hasil scanning. Jika melakukan proses scanning ke lebih dari satu host target, klik salah satunya. Akan menampilkan halaman berikut ini.

Dari gambar di atas, tampak ada tiga menu di sisi kiri halaman, yakni Hosts, Vulnerabilities, dan Export Results. Ketika yang di pilih adalah menu Hosts, maka akan ditampilkan Hosts Summary. Klik untuk mendapatkan detailnya.

Kemudian, untuk lebih detailnya, klik menu Vulnerabilities. Berikut tampilannya.

Kemudian, untuk lebih detailnya, klik menu Vulnerabilities. Berikut tampilannya.

Jika ingin mengetahui lebih detail lagi tentang summary dari vulnerability ini, klik saja salah satunya. Maka akan menampilkan penjelasan seperti gambar di bawah ini.

Demikian yang dapat penulis bagikan pada hari ini. Terima kasih kepada dosen pengampu, Bapak Mochammad Susantok dan Bang Budi serta teman-teman penulis yang telah membantu penulis selama praktikum.

Tak lupa penulis mengingatkan tentang etika dalam membuat tulisan, cantumkan link blog ini jika mengambil referensi dari tulisan ini. Semoga bermanfaat.

Terima kasih telah berkunjung..

No comments:

Post a Comment